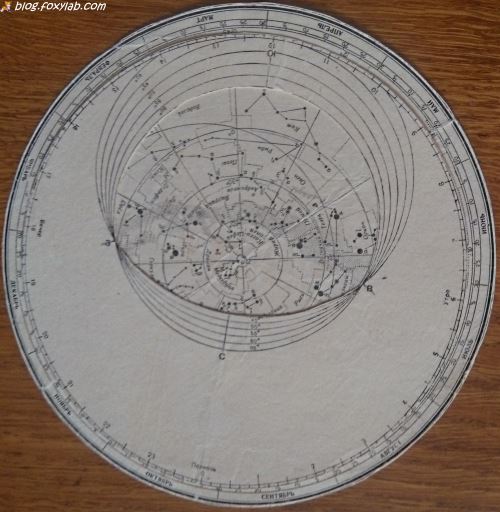

Существуют странные карты. Но нам доступны и не менее странные книги…

Подробные исследования упомянутых книг провел польский исследователь BRUSEK KODŁUCH — https://kodluch.wordpress.com/

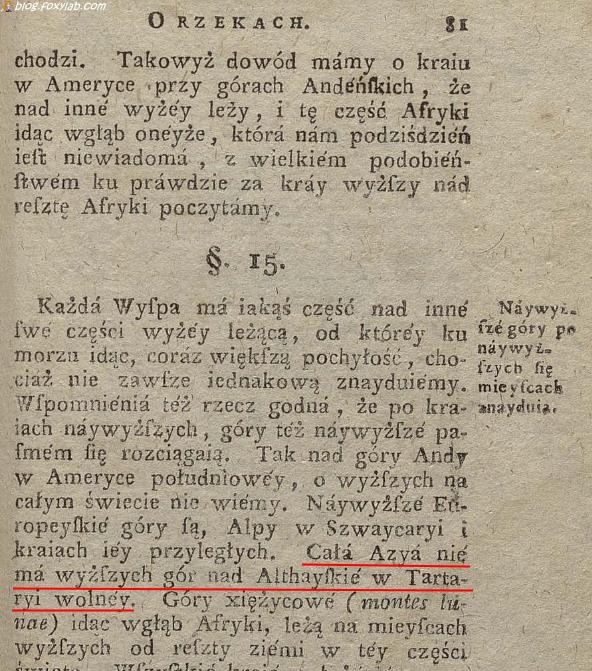

Итак, книжка «Wstęp Do Fizyki Dla Szkół Narodowych» («Введение в физику для народных школ» ), изданная на польском языке в Кракове в 1783 году.

Электронная версия книги доступна — https://jbc.bj.uj.edu.pl/dlibra/publication/403799/edition/420914/content?ref=desc

Автор книги — Jan Michał Hube.

И что же мы видим на странице 81:

«Cala Azya nie ma wyzszych gor nad Althayskie w Tartaryi wolney»

Мой перевод — «Вся Азия не имеет гор более высоких, чем Алтайские в Тартарии свободной»

Итак, конец XVIII века, со времен Ермака прошло более двухсот лет. Но на Алтае до сих пор Тартария?

Конечно, я в курсе о типичном возражении — «Тартария — название территории» . Но с какой стати добавлять к территории эпитет «свободная» (не «теплая», «восточная», «ветреная», а именно «свободная»)???

Читать далее

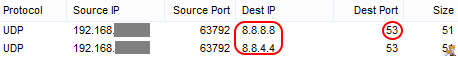

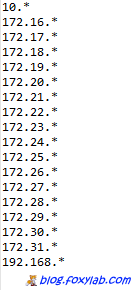

Для частных сетей IANA выделены такие диапазоны адресов:

Для частных сетей IANA выделены такие диапазоны адресов: