Сейчас набирает популярность обсуждение (и, скорее всего, использование) эксплуатации Интернет-уязвимости, связанной с DNS — атаки «DNS Rebinding » .

Как же отбить такую атаку? Используем утилиту dnscrypt (ее более подробное описание можно посмотреть здесь)!

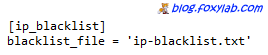

- Включаем в файл настроек утилиты dnscrypt-proxy.toml секцию с указанием имени файла, содержащего блокируемые IP-адреса:

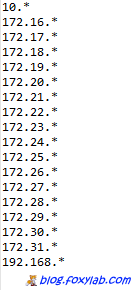

- Создаем в папке утилиты dnscrypt текстовый файл ip-blacklist.txt, в который заносим блокируемые диапазоны адресов:

Для частных сетей IANA выделены такие диапазоны адресов:

Для частных сетей IANA выделены такие диапазоны адресов:

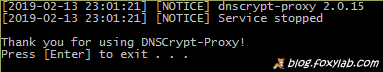

10.x.x.x , 172.16.x.x – 172.31.x.x , 192.168.x.x. - Перезапускаем клиент с помощью команды service-restart.bat:

- Готово!

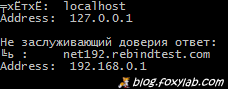

Эффективность такого способа можно проверить, используя тестовый домен rebindtest.com и команду nslookup.

Команда nslookup позволяет выполнить DNS-запрос и отображает его результат.

Компания Gibson Research Corporation (владелец — Steve Gibson) исследует подверженность компьютерных систем различного рода уязвимостям. К доменам, принадлежащим этой компании, относится и net192.rebindtest.com.

Если уязвимость существует, то при выполнении команды

nslookup net192.rebindtest.com

получаем ответ:

После устранения уязвимости вышеописанным способом получаем ответ:

Как видим, все работает!